|

هفت مشکل امنیتی مهم شبکه های بی سیم 802.11 – بخش آخر

در

مقاله قبل با پنجمین مسأله مربوط به شبکه های بی سیم آشنا

شدیم. در این شماره به مساله ششم و هفتم و راه حل مربوط به آن ها

می پردازیم.

مسأله شماره ۶: تحلیل ترافیک و استراق سمع

802.11 هیچ محافظتی علیه حملاتی که بصورت غیرفعال (passive)

ترافیک را مشاهده می کنند، ارائه نمی کند. خطر اصلی این است که

802.11 روشی برای

تامین

امنیت دیتای در حال انتقال و جلوگیری از استراق سمع فراهم نمی

کند.

Header

فریم ها همیشه «in

the clear»

هستند و برای هرکس با در اختیار داشتن یک آنالایزر شبکه بی سیم

قابل مشاهده هستند. فرض بر این بوده است که جلوگیری از استراق

سمع در مشخصات

(WEP

(Wired

Equivalent Privacy

ارائه گردد. بخش زیادی در مورد رخنه های

WEP

نوشته شده است که فقط

از اتصال

ابتدایی بین شبکه و فریم های دیتای کاربر محافظت می کند. فریم

های مدیریت و کنترل توسط

WEP

رمزنگاری و تصدیق هویت نمی شوند و به این ترتیب

آزادی عمل زیادی به یک نفوذگر می دهد تا با ارسال فریم های جعلی

اختلال به وجود آورد. پیاده سازی های اولیه

WEP

نسبت به ابزارهای

crack

مانند

AirSnort

و

WEPcrack

آسیب پذیر هستند، اما آخرین نسخه ها تمام حملات شناخته شده را

حذف می کنند. به

عنوان یک اقدام احتیاطی فوق العاده، آخرین محصولات

WEP

یک گام فراتر می روند و از پروتکل های مدیریت

کلید برای تعویض کلید

WEP

در هر پانزده دقیقه استفاده می کنند. حتی مشغول ترین

LAN

بی سیم آنقدر دیتا تولید نمی کند که بتوان در

پانزده دقیقه کلید را بازیافت کرد.

راه حل شماره۶ : انجام تحلیل خطر

هنگام بحث در مورد خطر استراق سمع، تصمیم کلیدی برقراری توازن

بین خطر استفاده از

WEP

تنها و پیچیدگی بکارگیری راه حل اثبات شده

دیگری است.

در

وضعیت فعلی برای امنیت لایه لینک، استفاده از

WEP

با کلیدهای طولانی و تولیدکلید پویا توصیه می شود.

WEP

تا حد زیادی مورد کنکاش قرار گرفته است و

پروتکل های امنیتی علیه تمام حملات شناخته شده تقویت شده اند. یک

قسمت بسیار مهم در این تقویت، زمان کم تولید مجدد کلید است که

باعث می شود نفوذگر نتواند در مورد خصوصیات کلید

WEP

، قبل از جایگزین شدن،

اطلاعات عمده ای کسب کند.

اگر شما استفاده از

WEP

را انتخاب کنید، باید شبکه بی سیم خود را نظارت کنید تا مطمئن

شوید که مستعد حمله

AirSnort

نیست. یک موتور آنالیز قوی به

طور خودکار تمام ترافیک دریافت شده را تحلیل می کند و ضعف های

شناخته شده را در فریم های محافظت شده توسط

WEP

بررسی می کند. همچنین ممکن است بتواند نقاط دسترسی و ایستگاه

هایی را که

WEP

آنها فعال نیست نشان گذاری کند تا بعداً توسط مدیران شبکه بررسی

شوند. زمان کوتاه تولید مجدد کلید ابزار بسیار مهمی است که در

کاهش خطرات مربوط به شبکه های بی سیم استفاده می شود. بعنوان

بخشی از نظارت سایت، مدیران شبکه می توانند از آنالایزرهای قوی

استفاده کنند تا مطمئن شوند که سیاست های تولید کلید مجدد

WEP

توسط تجهیزات مربوطه پیاده سازی شده اند.

اگر

از

LAN

بی سیم شما برای

انتقال

دیتای حساس استفاده می شود، ممکن است

WEP

برای نیاز شما کافی نباشد. روش های رمزنگاری

قوی مانند

SSH،

SSL

و

IPSec

برای انتقال دیتا به

صورت امن روی کانال های عمومی طراحی شده اند و برای سال ها

مقاومت آنها در برابر حملات ثابت شده است، و یقیناً سطوح بالاتری

از امنیت را ارائه می کنند. نمایشگرهای وضعیت نقاط دسترسی می

توانند بین نقاط دسترسی که از

WEP،

802.1x

و

VPN

استفاده می کنند، تمایز قائل شوند تا مدیران شبکه بتوانند بررسی

کنند که

آیا

در آنها از سیاست های رمزنگاری قوی تبعیت می شود

یا خیر.

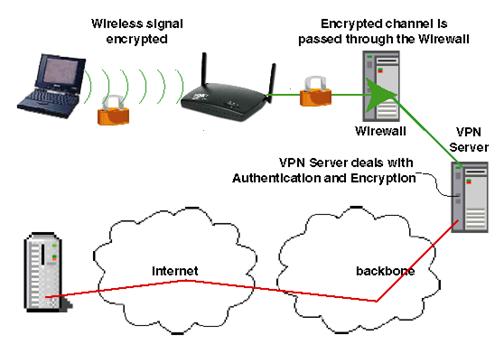

علاوه بر استفاده از پروتکل های

VPN

قوی، ممکن است که تمایل به استفاده از تصدیق هویت قوی کاربر با

استفاده از

802.1x

داشته باشید. بعضی جزئیات آنالیز وضعیت تصدیق

802.1x،

نتایج باارزشی روی قسمت بی سیم تبادل تصدیق هویت

802.1x

ارائه می کند. آنالایزر هنگام انجام نظارت بر سایت، نوع تصدیق

هویت را مشخص می کند و این بررسی به مدیران شبکه اجازه می دهد که

محافظت از کلمات عبور توسط رمزنگاری قوی را تضمین کنند.

مسأله شماره ۷: حملات سطح بالاتر

هنگامی که یک نفوذگر به یک شبکه دسترسی پیدا می کند، می تواند از

آنجا به

عنوان نقطه ای برای

انجام

حملات به سایر سیستم ها استفاده کند. بسیاری از شبکه ها یک پوسته

بیرونی سخت دارند که از ابزار امنیت پیرامونی تشکیل شده،

به

دقت پیکربندی شده و مرتب دیده بانی می شوند. اگرچه درون پوسته یک

مرکز آسیب پذیر نرم قرار دارد.

LANهای

بی سیم می توانند به سرعت با اتصال به شبکه های اصلی آسیب پذیر

مورد استفاده قرار گیرند، اما به این ترتیب شبکه در معرض حمله

قرار می گیرد. بسته به امنیت پیرامون، ممکن است سایر شبکه ها را

نیز در معرض حمله قرار دهد، و می توان شرط بست که اگر از شبکه

شما به

عنوان نقطه ای برای حمله به سایر شبکه ها استفاده شود، حسن شهرت

خود را از دست خواهید داد.

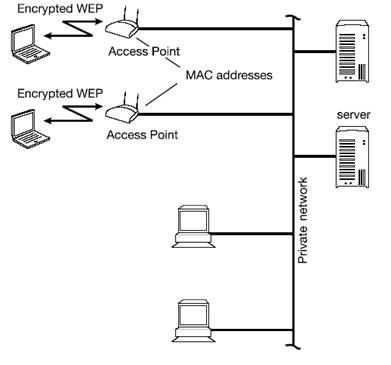

راه حل شماره۷ : هسته را از

LAN

بی سیم محافظت کنید

به

دلیل استعداد شبکه های بی سیم برای حمله، باید به عنوان شبکه های

غیرقابل اعتماد مورد استفاده قرار بگیرند. بسیاری از شرکت ها

درگاه های دسترسی

guest

در اتاق های آموزش یا سالن ها ارائه می کنند. شبکه های بی سیم به

دلیل احتمال دسترسی توسط کاربران غیرقابل اعتماد می توانند به

عنوان درگا ه های دسترسی

guest

تصور شوند. شبکه بی سیم را بیرون منطقه پیرامون امنیتی شرکت قرار

دهید و از تکنولوژی کنترل دسترسی قوی و ثابت شده مانند یک

فایروال بین

LAN

بی سیم و شبکه مرکزی استفاده کنید، و سپس دسترسی به شبکه مرکزی

را از طریق روش های

VPN

تثبیت شده ارائه کنید.

نتیجه گیری

یک موضوع مشترک مسائل امنیت این است که مکانیسم های تکنولوژیکی

برای بسیاری از رخنه های مشاهده شده وجود دارد و به خوبی درک می

شوند، اما باید به

منظور محافظت از شبکه فعال شوند. اقدامات پیشگیرانه معقول می

توانند شبکه های بی سیم را برای هر سازمانی که می خواهد فوائد

سیار بودن و انعطاف پذیری را در کنار هم گرد آورد، امن کنند.

همراه با به کارگیری بسیاری از

تکنولوژی

های شبکه، ایده اصلی و کلیدی، طراحی شبکه با در نظر داشتن امنیت

در ذهن است. بعلاوه انجام نظارت های منظم را برای تضمین اینکه

طراحی انجام شده اساس پیاده سازی است،

باید در نظر داشت. یک آنالایزر شبکه بی سیم یک ابزار ضروری برای

یک مهندس شبکه بی سیم است.

|