|

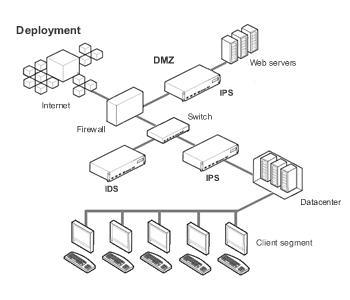

مقایسه تشخیص نفوذ و پیش گیری از نفوذ

ایده پیش گیری از نفوذ (Intrusion

Prevention)

این است که تمام حملات علیه هر بخش از محیط محافظت شده توسط روش

های به کار گرفته شده ناکام بماند. این روش ها می توانند تمام

بسته های شبکه را بگیرند و نیت آنها را مشخص کنند ـ آیا هرکدام

یک حمله هستند یا یک استفاده قانونی ـ سپس عمل مناسب را انجام

دهند. {گروه

امداد امنیت کامپیوتری ایران}

تفاوت شکلی

تشخیص با پیش گیری

در ظاهر، روش های تشخیص نفوذ و پیش گیری از نفوذ رقیب هستند. به

هرحال، آنها لیست بلندبالایی از عملکردهای مشابه، مانند بررسی

بسته داده، تحلیل با توجه به حفظ وضعیت، گردآوری بخش های

TCP،

ارزیابی پروتکل و تطبیق امضاء دارند. اما این قابلیت ها به

عنوان ابزاری برای رسیدن به اهداف متفاوت در این دو روش به کار

گرفته می شوند. یک

IPS

(Intrusion

Prevention System)

یا سیستم پیش گیری

مانند یک محافظ امنیتی در مدخل یک اجتماع اختصاصی عمل می کند که

بر پایه بعضی گواهی ها و قوانین یا سیاست های از پیش تعیین شده

اجازه عبور می دهد. یک

IDS

(Intrusion

Detection System)

یا سیستم تشخیص مانند یک اتومبیل گشت زنی در میان اجتماع عمل می

کند که فعالیت ها را به نمایش می گذارد و دنبال موقعیت های

غیرعادی می گردد. بدون توجه به قدرت امنیت در مدخل، گشت زن ها به

کار خود در سیستم ادامه می دهند و بررسی های خود را انجام می

دهند.

تشخیص نفوذ

هدف از تشخیص نفوذ نمایش، بررسی و ارائه گزارش از فعالیت شبکه

است. این سیستم روی بسته های داده که از ابزار کنترل دسترسی عبور

کرده اند، عمل می کند. به دلیل وجود محدودیت های اطمینان پذیری،

تهدیدهای داخلی و وجود شک و تردید مورد نیاز،

پیش گیری از نفوذ

باید به بعضی از موارد مشکوک به حمله اجازه عبور دهد تا احتمال

تشخیص های

غلط

(false

positive)

کاهش یابد. از طرف دیگر، روش های

IDS

با هوشمندی همراه هستند و از تکنیک های مختلفی برای تشخیص حملات

بالقوه، نفوذها و سوء استفاده ها بهره می گیرند. یک

IDS

معمولاً به گونه ای از پهنای باند استفاده می کند که می تواند

بدون تأثیر گذاشتن روی معماری های محاسباتی و شبکه ای به کار خود

ادامه دهد.

طبیعت منفعل

IDS

آن چیزی

است

که قدرت هدایت تحلیل هوشمند جریان بسته ها را ایجاد می کند. همین

امر

IDS

را در جایگاه خوبی برای تشخیص موارد زیر قرار می دهد:

v

حملات شناخته شده از طریق امضاءها و قوانین

v

تغییرات در حجم و جهت ترافیک با استفاده از قوانین پیچیده و

تحلیل آماری

v

تغییرات الگوی ترافیک ارتباطی با استفاده از تحلیل جریان

v

تشخیص فعالیت غیرعادی با استفاده از تحلیل انحراف معیار

v

تشخیص فعالیت مشکوک با استفاده از تکنیک های آماری، تحلیل جریان

و تشخیص خلاف قاعده

بعضی حملات تا درجه ای از یقین بسختی قابل تشخیص هستند، و بیشتر

آنها فقط می توانند توسط روش هایی که دارای طبیعت غیرقطعی هستند

تشخیص داده شوند. یعنی این روش ها برای تصمیم گیری مسدودسازی

براساس سیاست مناسب نیستند.

پیش گیری از نفوذ

چنانچه قبلاً هم ذکر شد، روش های پیش گیری از نفوذ به

منظور محافظت از دارایی ها، منابع، داده و شبکه ها استفاده می

شوند. انتظار اصلی از آنها این است که خطر حمله را با حذف ترافیک

مضر شبکه کاهش دهند در حالیکه به فعالیت صحیح اجازه ادامه کار می

دهند. هدف نهایی یک سیستم کامل است- یعنی نه تشخیص غلط حمله (false

positive)

که از بازدهی شبکه می کاهد و نه عدم تشخیص حمله (false

negative)

که باعث ریسک بی مورد در محیط شبکه شود. شاید یک نقش اساسی تر

نیاز به مطمئن بودن است؛ یعنی فعالیت به روش مورد انتظار تحت هر

شرایطی. بمنظور حصول این منظور، روش های

IPS

باید طبیعت قطعی (deterministic)

داشته باشند.

قابلیت های قطعی،

اطمینان مورد نیاز برای تصمیم گیری های سخت را ایجاد می کند. به

این معنی که روش های پیش گیری از نفوذ برای سروکار داشتن با

موارد زیر ایده آل هستند:

v

برنامه های ناخواسته و حملات اسب تروای فعال علیه شبکه ها و

برنامه های اختصاصی، با استفاده از قوانین قطعی و لیست های کنترل

دسترسی

v

بسته های دیتای متعلق به حمله با استفاده از فیلترهای بسته داده

ای سرعت بالا

v

سوءاستفاده از پروتکل و دستکاری پروتکل شبکه با استفاده از

بازسازی هوشمند

v

حملات

DoS/DDoS

مانند طغیان

SYN

و

ICMP

با استفاده از الگوریتم های فیلترینگ برپایه حد آستانه

v

سوءاستفاده از برنامه ها و دستکاری های پروتکل ـ حملات شناخته

شده و شناخته نشده علیه

HTTP،

FTP،

DNS،

SMTP

و غیره با استفاده از قوانین پروتکل برنامه ها و امضاءها

v

باراضافی برنامه ها با استفاده از ایجاد محدودیت های مصرف منابع

تمام این حملات و وضعیت آسیب پذیری که به آنها اجازه وقوع می دهد

به خوبی مستندسازی شده اند. بعلاوه، انحرافات از پروتکل های

ارتباطی از لایه شبکه تا لایه برنامه جایگاهی در هیچ گونه ترافیک

صحیح ندارند.

نتیجه نهایی

تفاوت بین

IDS

و

IPS

به فلسفه جبرگرایی می انجامد. یعنی

IDS

می تواند (و باید) از روش های غیرقطعی برای استنباط هرنوع تهدید

یا تهدید بالقوه از ترافیک موجود استفاده کند. این شامل انجام

تحلیل آماری از حجم ترافیک، الگوهای ترافیک و فعالیت های غیرعادی

می شود.

IDS

به

درد افرادی می خورد که واقعاً می خواهند بدانند چه چیزی در شبکه

شان در حال رخ دادن است.

از طرف دیگر،

IPS

باید در تمام تصمیماتش برای انجام وظیفه اش در پالایش ترافیک

قطعیت داشته باشد. از یک ابزار

IPS

انتظار می رود که در تمام مدت کار کند و در مورد کنترل دسترسی

تصمیم گیری کند. فایروال ها اولین رویکرد قطعی را برای کنترل

دسترسی در شبکه ها با ایجاد قابلیت اولیه

IPS

فراهم کردند. ابزارهای

IPS

قابلیت نسل بعد را به این فایروال ها اضافه کردند و هنوز در این

فعالیت های قطعی در تصمیم گیری برای کنترل دسترسی ها مشارکت

دارند.

|