|

امنیت در شبکههای بیسیم

بخش هفتم : ضعفهای اولیهی امنیتی

WEP

در قسمتهای قبل به سرویسهای امنیتی استاندارد

802.11

پرداختیم. در ضمنِ ذکر هریک از سرویسها، سعی کردیم به ضعفهای

هریک اشارهیی داشته باشیم. در این قسمت به بررسی ضعفهای

تکنیکهای امنیتی پایهی استفاده شده در این استاندارد میپردازیم.

همانگونه که گفته شد، عملاً پایهی امنیت در استاندارد

802.11

بر اساس پروتکل

WEP

استوار است.

WEP

در حالت استاندارد بر اساس کلیدهای ۴۰ بیتی برای رمزنگاری توسط

الگوریتم

RC4

استفاده میشود، هرچند که برخی از تولیدکنندهگان نگارشهای

خاصی از

WEP

را با کلیدهایی با تعداد بیتهای بیشتر پیادهسازی کردهاند.

نکتهیی که در این میان اهمیت دارد قائل شدن تمایز میان

نسبت بالارفتن امنیت و اندازهی کلیدهاست. با وجود آن که با

بالارفتن اندازهی کلید (تا ۱۰۴ بیت) امنیت بالاتر میرود، ولی

از آنجاکه این کلیدها توسط کاربران و بر اساس یک کلمهی عبور

تعیین میشود، تضمینی نیست که این اندازه تماماً استفاده شود.

از سوی دیگر همانطور که در قسمتهای پیشین نیز ذکر شد، دستیابی به این کلیدها فرایند چندان سختی نیست، که در آن صورت

دیگر اندازهی کلید اهمیتی ندارد.

متخصصان امنیت بررسیهای بسیاری را برای تعیین حفرههای

امنیتی این استاندارد انجام دادهاند که در این راستا خطراتی

که ناشی از حملاتی متنوع، شامل حملات غیرفعال و فعال است،

تحلیل شده است.

حاصل بررسیهای انجام شده فهرستی از ضعفهای اولیهی این

پروتکل است :

۱. استفاده از کلیدهای ثابت

WEP

یکی از ابتداییترین ضعفها که عموماً در بسیاری از شبکههای محلی بیسیم وجود دارد استفاده از کلیدهای مشابه توسط

کاربران برای مدت زمان نسبتاً زیاد است. این ضعف به دلیل نبود

یک مکانیزم مدیریت کلید رخ میدهد. برای مثال اگر یک کامپیوتر

کیفی یا جیبی که از یک کلید خاص استفاده میکند به سرقت برود

یا برای مدت زمانی در دسترس نفوذگر باشد، کلید آن بهراحتی لو

رفته و با توجه به تشابه کلید میان بسیاری از ایستگاههای کاری

عملاً استفاده از تمامی این ایستگاهها ناامن است.

از سوی دیگر با توجه به مشابه بودن کلید، در هر لحظه کانالهای ارتباطی زیادی توسط یک حمله نفوذپذیر هستند.

۲.

Initialization Vector (IV)

این بردار که یک فیلد ۲۴ بیتی است در قسمت قبل معرفی شده است.

این بردار به صورت متنی ساده فرستاده می شود. از آنجاییکه

کلیدی که برای رمزنگاری مورد استفاده قرار میگیرد بر اساس

IV

تولید می شود، محدودهی

IV

عملاً نشاندهندهی احتمال تکرار آن و در نتیجه احتمال تولید

کلیدهای مشابه است. به عبارت دیگر در صورتی که

IV

کوتاه باشد در مدت زمان کمی میتوان به

کلیدهای مشابه دست یافت.

این ضعف در شبکههای شلوغ به مشکلی حاد مبدل میشود.

خصوصاً اگر از کارت شبکهی استفاده شده مطمئن نباشیم. بسیاری

از کارتهای شبکه از

IVهای

ثابت استفاده میکنند و بسیاری از کارتهای شبکهی یک تولید

کنندهی واحد

IVهای

مشابه دارند. این خطر بههمراه ترافیک بالا در یک شبکهی شلوغ

احتمال تکرار

IV

در مدت زمانی کوتاه را بالاتر میبرد و در نتیجه کافیست

نفوذگر در مدت زمانی معین به ثبت دادههای رمز شدهی شبکه

بپردازد و

IVهای

بستههای اطلاعاتی را ذخیره کند. با ایجاد بانکی از

IVهای

استفاده شده در یک شبکهی شلوغ احتمال بالایی برای نفوذ به آن

شبکه در مدت زمانی نه چندان طولانی وجود خواهد داشت.

۳. ضعف در الگوریتم

از آنجاییکه

IV

در تمامی بستههای تکرار میشود و بر اساس آن کلید تولید میشود، نفوذگر میتواند با تحلیل و آنالیز تعداد نسبتاً زیادی از

IVها

و بستههای رمزشده بر اساس کلید تولید شده بر مبنای آن

IV،

به کلید اصلی دست پیدا کند. این فرایند عملی زمان بر است ولی

از آنجاکه احتمال موفقیت در آن وجود دارد لذا به عنوان ضعفی

برای این پروتکل محسوب میگردد.

۴. استفاده از

CRC

رمز نشده

در پروتکل

WEP،

کد

CRC

رمز نمیشود. لذا بستههای تأییدی که از سوی نقاط دسترسی بیسیم بهسوی گیرنده ارسال میشود بر اساس یک

CRC

رمزنشده ارسال میگردد و تنها در صورتی که نقطهی دسترسی از

صحت بسته اطمینان حاصل کند تأیید آن را میفرستد. این ضعف این

امکان را فراهم میکند که نفوذگر برای رمزگشایی یک بسته،

محتوای آن را تغییر دهد و

CRC

را نیز به دلیل این که رمز نشده است، بهراحتی عوض کند و منتظر

عکسالعمل نقطهی دسترسی بماند که آیا بستهی تأیید را صادر

می کند یا خیر.

ضعفهای بیان شده از مهمترین ضعفهای شبکههای بیسیم

مبتنی بر پروتکل

WEP

هستند. نکتهیی که در مورد ضعفهای فوق باید به آن اشاره کرد

این است که در میان این ضعفها تنها یکی از آنها (مشکل امنیتی

سوم) به ضعف در الگوریتم رمزنگاری باز میگردد و لذا با تغییر

الگوریتم رمزنگاری تنها این ضعف است که برطرف میگردد و بقیهی

مشکلات امنیتی کماکان به قوت خود باقی هستند.

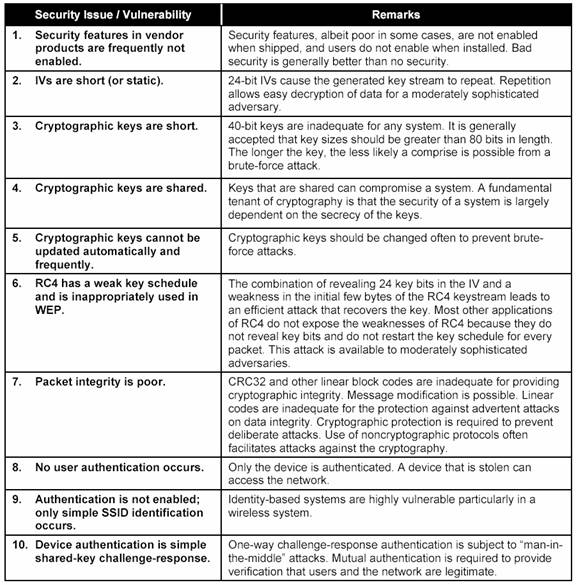

جدول زیر ضعفهای امنیتی پروتکل

WEP

را بهاختصار جمعبندی کرده است :

در قسمتهای آتی به بررسی خطرهای ناشی از این ضعفها و

نیازهای امنیتی در شبکههای بیسیم میپردازیم.

|