|

امنیت در شبکههای بیسیم

بخش پنجم : سرویسهای امنیتی

WEP

-

Authentication

در قسمت قبل به معرفی پروتکل

WEP

که عملاً تنها روش امنسازی ارتباطات در شبکههای بیسیم بر

مبنای استاندارد

802.11

است پرداختیم و در ادامه سه سرویس اصلی این پروتکل را معرفی

کردیم.

در این قسمت به معرفی سرویس اول، یعنی

Authentication،

میپردازیم.

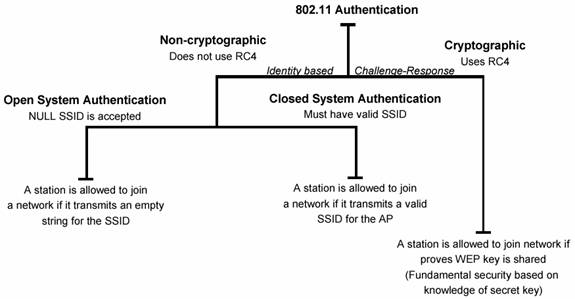

Authentication

استاندارد

802.11

دو روش برای احراز هویت کاربرانی که درخواست اتصال به شبکهی

بیسیم را به نقاط دسترسی ارسال میکنند، دارد که یک روش بر

مبنای رمزنگاریست و دیگری از رمزنگاری استفاده نمیکند.

شکل زیر شَمایی از فرایند

Authentication

را در این شبکهها نشان میدهد :

همانگونه که در شکل نیز نشان داده شده است، یک روش از

رمزنگاری

RC4

استفاده میکند و روش دیگر از هیچ تکنیک رمزنگارییی استفاده

نمیکند.

Authentication

بدون رمزنگاری

در روشی که مبتنی بر رمزنگاری نیست، دو روش برای تشخیص

هویت مخدوم وجود دارد. در هر دو روش مخدومِ متقاضی پیوستن به

شبکه، درخواست ارسال هویت از سوی نقطهی دسترسی را با پیامی

حاوی یک

SSID (Service Set Identifier)

پاسخ میدهد.

در روش اول که به

Open System Authentication

موسوم است، یک

SSID

خالی نیز برای دریافت اجازهی اتصال به شبکه کفایت میکند. در

واقع در این روش تمامی مخدومهایی که تقاضای پیوستن به شبکه را

به نقاط دسترسی ارسال میکنند با پاسخ مثبت روبهرو میشوند و

تنها آدرس آنها توسط نقطهی دسترسی نگاهداری میشود. بههمین

دلیل به این روش

NULL Authentication

نیز اطلاق میشود.

در روش دوم از این نوع، بازهم یک

SSID

به نقطهی دسترسی ارسال میگردد با این تفاوت که اجازهی اتصال

به شبکه تنها در صورتی از سوی نقطهی دسترسی صادر میگردد که

SSIDی

ارسال شده جزو

SSIDهای

مجاز برای دسترسی به شبکه باشند. این روش به

Closed System Authentication

موسوم است.

نکتهیی که در این میان اهمیت بسیاری دارد، توجه به سطح

امنیتیست که این روش در اختیار ما میگذارد. این دو روش عملاً

روش امنی از احراز هویت را ارایه نمیدهند و عملاً تنها راهی

برای آگاهی نسبی و نه قطعی از هویت درخواستکننده هستند. با

این وصف از آنجاییکه امنیت در این حالات تضمین شده نیست و

معمولاً حملات موفق بسیاری، حتی توسط نفوذگران کمتجربه و

مبتدی، به شبکههایی که بر اساس این روشها عمل میکنند، رخ

میدهد، لذا این دو روش تنها در حالتی کاربرد دارند که یا

شبکهیی در حال ایجاد است که حاوی اطلاعات حیاتی نیست، یا

احتمال رخداد حمله به آن بسیار کم است. هرچند که با توجه پوشش

نسبتاً گستردهی یک شبکهی بیسیم – که مانند شبکههای سیمی

امکان محدودسازی دسترسی به صورت فیزیکی بسیار دشوار است –

اطمینان از شانس پایین رخدادن حملات نیز خود تضمینی ندارد!

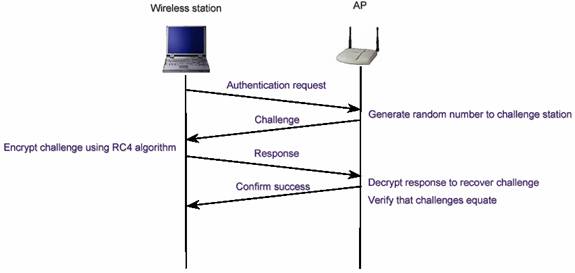

Authentication

با رمزنگاری

RC4

این روش که به روش «کلید مشترک» نیز موسوم است، تکنیکی کلاسیک

است که بر اساس آن، پس از اطمینان از اینکه مخدوم از کلیدی سری

آگاه است، هویتش تأیید میشود. شکل زیر این روش را نشان میدهد

:

در این روش، نقطهی دسترسی

(AP)

یک رشتهی تصادفی تولید کرده و آنرا به مخدوم میفرستد. مخدوم

این رشتهی تصادفی را با کلیدی از پیش تعیین شده (که کلید

WEP

نیز نامیده میشود) رمز میکند و حاصل را برای نقطهی دسترسی

ارسال میکند. نقطهی دسترسی به روش معکوس پیام دریافتی را

رمزگشایی کرده و با رشتهی ارسال شده مقایسه میکند. در صورت

همسانی این دو پیام، نقطهی دسترسی از اینکه مخدوم کلید صحیحی

را در اختیار دارد اطمینان حاصل میکند. روش رمزنگاری و

رمزگشایی در این تبادل روش

RC4

است.

در این میان با فرض اینکه رمزنگاری

RC4

را روشی کاملاً مطمئن بدانیم، دو خطر در کمین این روش است :

الف) در این روش تنها نقطهی دسترسیست که از هویت مخدوم

اطمینان حاصل میکند. به بیان دیگر مخدوم هیچ دلیلی در اختیار

ندارد که بداند نقطهی دسترسییی که با آن در حال تبادل

دادههای رمزیست نقطهی دسترسی اصلیست.

ب) تمامی روشهایی که مانند این روش بر پایهی سئوال و جواب

بین دو طرف، با هدف احراز هویت یا تبادل اطلاعات حیاتی، قرار

دارند با حملاتی تحت عنوان

man-in-the-middle

در خطر هستند. در این دسته از حملات نفوذگر میان دو طرف قرار

میگیرد و بهگونهیی هریک از دو طرف را گمراه میکند.

در قسمت بعد به سرویسهای دیگر پروتکل

WEP

میپردازیم.

|