|

امنیت در شبکههای بیسیم

بخش ششم : سرویسهای امنیتی

802.11b

–

Privacy

و

Integrity

در قسمت قبل به سرویس اول از سرویسهای امنیتی

802.11b

پرداختیم. این قسمت به بررسی دو سرویس دیگر اختصاص دارد. سرویس

اول

Privacy

(محرمانهگی) و سرویس دوم

Integrity

است.

Privacy

این سرویس که در حوزههای دیگر امنیتی اغلب به عنوان

Confidentiality

از آن یاد میگردد بهمعنای حفظ امنیت و محرمانه نگاهداشتن

اطلاعات کاربر یا گرههای در حال تبادل اطلاعات با یکدیگر است.

برای رعایت محرمانهگی عموماً از تکنیکهای رمزنگاری استفاده

میگردد، بهگونهییکه در صورت شنود اطلاعات در حال تبادل،

این اطلاعات بدون داشتن کلیدهای رمز، قابل رمزگشایی نبوده و

لذا برای شنودگر غیرقابل سوء استفاده است.

در استاندارد

802.11b،

از تکنیکهای رمزنگاری

WEP

استفاده میگردد که برپایهی

RC4

است.

RC4

یک الگوریتم رمزنگاری متقارن است که در آن یک

رشتهی نیمه تصادفی تولید میگردد و توسط آن کل داده رمز میشود. این رمزنگاری بر روی تمام بستهی اطلاعاتی پیاده میشود.

بهبیان دیگر دادههای تمامی لایههای بالای اتصال بیسیم نیز

توسط این روش رمز میگردند، از

IP

گرفته تا لایههای بالاتری مانند

HTTP.

از آنجایی که این روش عملاً اصلیترین بخش از اعمال سیاستهای

امنیتی در شبکههای محلی بیسیم مبتنی بر استاندارد

802.11b

است، معمولاً به کل پروسهی امنسازی اطلاعات در این استاندارد

بهاختصار

WEP

گفته میشود.

کلیدهای

WEP

اندازههایی از ۴۰ بیت تا ۱۰۴ بیت میتوانند داشته باشند. این

کلیدها با

IV

(مخفف

Initialization Vector

یا بردار اولیه ) ۲۴

بیتی ترکیب شده و یک کلید ۱۲۸ بیتی

RC4

را تشکیل میدهند. طبیعتاً هرچه اندازهی کلید بزرگتر باشد

امنیت اطلاعات بالاتر است. تحقیقات نشان میدهد که استفاده از

کلیدهایی با اندازهی ۸۰ بیت یا بالاتر عملاً استفاده از تکنیک

brute-force

را برای شکستن رمز غیرممکن میکند. به عبارت دیگر تعداد کلیدهای ممکن برای اندازهی ۸۰ بیت (که تعدد آنها از مرتبهی ۲۴

است) به اندازهیی بالاست که قدرت پردازش سیستمهای رایانهیی

کنونی برای شکستن کلیدی مفروض در زمانی معقول کفایت نمیکند.

هرچند که در حال حاضر اکثر شبکههای محلی بیسیم از

کلیدهای ۴۰ بیتی برای رمزکردن بستههای اطلاعاتی استفاده میکنند ولی نکتهیی که اخیراً، بر اساس یک سری آزمایشات به دست

آمده است، اینست که روش تأمین محرمانهگی توسط

WEP

در مقابل حملات دیگری، غیر از استفاده از روش

brute-force،

نیز آسیبپذیر است و این آسیبپذیری ارتباطی به اندازهی کلید

استفاده شده ندارد.

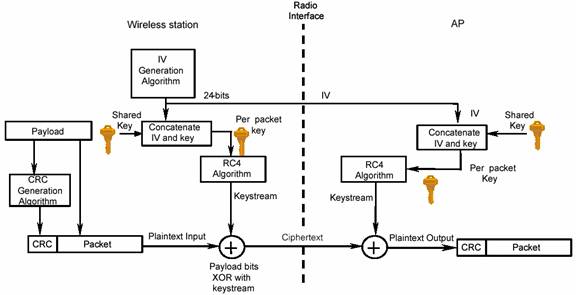

نمایی از روش استفاده شده توسط

WEP

برای تضمین محرمانهگی در شکل زیر نمایش داده شده است :

Integrity

مقصود از

Integrity

صحت اطلاعات در حین تبادل است و سیاستهای

امنیتییی که

Integrity

را تضمین میکنند روشهایی هستند که امکان تغییر اطلاعات در

حین تبادل را به کمترین میزان تقلیل میدهند.

در استاندارد

802.11b

نیز سرویس و روشی استفاده میشود که توسط آن امکان تغییر

اطلاعات در حال تبادل میان مخدومهای بیسیم و نقاط دسترسی کم

میشود. روش مورد نظر استفاده از یک کد

CRC

است. همانطور که در شکل قبل نیز نشان داده شده است، یک

CRC-32

قبل از رمزشدن بسته تولید میشود. در سمت گیرنده، پس از

رمزگشایی،

CRC

دادههای رمزگشایی شده مجدداً محاسبه شده و با

CRC

نوشته شده در بسته مقایسه میگردد که هرگونه اختلاف میان دو

CRC

بهمعنای تغییر محتویات بسته در حین تبادل

است. متأسفانه این روش نیز مانند روش رمزنگاری توسط

RC4،

مستقل از اندازهی کلید امنیتی مورد استفاده، در مقابل برخی از

حملات شناخته شده آسیبپذیر است.

متأسفانه استاندارد

802.11b

هیچ مکانیزمی برای مدیریت کلیدهای امنیتی ندارد و عملاً تمامی

عملیاتی که برای حفظ امنیت کلیدها انجام میگیرد باید توسط

کسانی که شبکهی بیسیم را نصب میکنند بهصورت دستی پیادهسازی گردد. از آنجایی که این بخش از امنیت یکی از معضلهای

اساسی در مبحث رمزنگاری است، با این ضعف عملاً روشهای

متعددی برای حمله به شبکههای بیسیم قابل تصور است. این روشها معمولاً بر سهل انگاریهای انجامشده از سوی کاربران و

مدیران شبکه مانند تغییرندادن کلید بهصورت مداوم، لودادن

کلید، استفاده از کلیدهای تکراری یا کلیدهای پیش فرض کارخانه و

دیگر بی توجهی ها نتیجه یی جز درصد نسبتاً بالایی از حملات

موفق به شبکههای بیسیم ندارد. این مشکل از شبکههای بزرگتر

بیشتر خود را نشان میدهد. حتا با فرض تلاش برای جلوگیری از

رخداد چنین سهلانگاریهایی، زمانی که تعداد مخدومهای شبکه

از حدی میگذرد عملاً کنترلکردن این تعداد بالا بسیار دشوار

شده و گهگاه خطاهایی در گوشه و کنار این شبکهی نسبتاً بزرگ رخ

می دهد که همان باعث رخنه در کل شبکه میشود.

در قسمت بعد به مشکلات و ضعفهایی که سرویسهای امنیتی در

استاندارد

802.11b

دارند میپردازیم.

|