|

رویکردی عملی به امنیت شبکه لایه بندی شده (۲)

در

شماره قبل به لایه های این نوع رویکرد به اختصار اشاره شد.

طی این شماره و شماره های بعد به هریک از این لایه ها می

پردازیم.

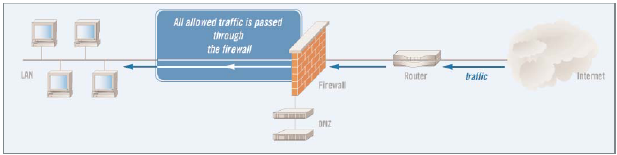

سطح ۱: امنیت پیرامون

منظور از پیرامون، اولین خط دفاعی نسبت به بیرون و به

عبارتی به شبکه غیرقابل اعتماد است. «پیرامون» اولین و آخرین

نقطه تماس برای دفاع امنیتی محافظت کننده شبکه است. این ناحیه ای

است که شبکه به پایان می رسد و اینترنت آغاز می شود. پیرامون

شامل یک یا چند فایروال و مجموعه ای از سرورهای به شدت کنترل شده

است که در بخشی از پیرامون قرار دارند که بعنوان

DMZ

(demilitarized

zone)

شناخته می شود.

DMZ

معمولاً وب سرورها، مدخل ایمیل ها، آنتی ویروس شبکه و سرورهای

DNS

را دربرمی گیرد که باید در معرض اینترنت قرار

گیرند. فایروال قوانین سفت و سختی در مورد اینکه چه چیزی می

تواند وارد شبکه شود و چگونه سرورها در

DMZ

می توانند با اینترنت و شبکه داخلی تعامل داشته باشند، دارد.

پیرامون شبکه، به اختصار، دروازه شما به دنیای بیرون و برعکس،

مدخل دنیای بیرون به شبکه شماست.

تکنولوژیهای زیر امنیت را در پیرامون شبکه ایجاد می کنند:

·

فایروال ـ

معمولاً یک فایروال روی سروری نصب می گردد که به بیرون و درون

پیرامون شبکه متصل است. فایروال سه عمل اصلی انجام می دهد ۱-

کنترل ترافیک ۲- تبدیل آدرس و ۳- نقطه پایانی

VPN.

فایروال کنترل ترافیک را با سنجیدن مبداء و مقصد تمام ترافیک

واردشونده و خارج شونده انجام می دهد و تضمین می کند که تنها

تقاضاهای مجاز اجازه عبور دارند. بعلاوه، فایروال ها به شبکه امن

در تبدیل آدرس های

IP

داخلی به آدرس های قابل رویت در اینترنت کمک می کنند. این کار از

افشای اطلاعات مهم درباره ساختار شبکه تحت پوشش فایروال جلوگیری

می کند. یک فایروال همچنین می تواند به عنوان نقطه پایانی تونل

های

VPN

(که بعداً بیشتر توضیح داده خواهد شد) عمل کند. این سه قابلیت

فایروال را تبدیل به بخشی واجب برای امنیت شبکه شما می کند.

·

آنتی ویروس شبکه ـ

این نرم افزار در

DMZ

نصب می شود و محتوای ایمیل های واردشونده و خارج شونده را با

پایگاه داده ای از مشخصات ویروس های شناخته شده مقایسه می کند.

این آنتی ویروس ها آمد و شد ایمیل های آلوده را مسدود می کنند و

آنها را قرنطینه می کنند و سپس به دریافت کنندگان و مدیران شبکه

اطلاع می دهند. این عمل از ورود و انتشار یک ایمیل آلوده به

ویروس در شبکه جلوگیری می کند و جلوی گسترش ویروس توسط شبکه شما

را می گیرد. آنتی ویروس شبکه، مکملی برای حفاظت ضدویروسی است که

در سرور ایمیل شما و کامپیوترهای مجزا صورت می گیرد. بمنظور

کارکرد مؤثر، دیتابیس ویروس های شناخته شده باید به روز نگه

داشته شود.

·

VPNـ

یک شبکه اختصاصی مجازی (VPN)

از رمزنگاری سطح بالا برای ایجاد ارتباط امن بین ابزار دور از

یکدیگر، مانند لپ تاپ ها و شبکه مقصد استفاده می کند.

VPN

اساساً یک تونل رمزشده تقریباً با امنیت و محرمانگی یک شبکه

اختصاصی

اما

از میان اینترنت ایجاد می کند. این تونل

VPN

می تواند در یک مسیریاب برپایه

VPN،

فایروال یا یک سرور در ناحیه

DMZ

پایان پذیرد. برقراری ارتباطات

VPN

برای تمام بخش های دور و بی سیم شبکه یک عمل مهم است که نسبتاً

آسان و ارزان پیاده سازی می شود.

مزایا

تکنولوژی های ایجاد شده سطح پیرامون سال هاست که در دسترس هستند،

و بیشتر خبرگان

IT

با تواناییها

و نیازهای عملیاتی آنها به خوبی آشنایی دارند. بنابراین، از نظر

پیاده سازی آسان و توأم با توجیه اقتصادی هستند. بعضیاز

فروشندگان راه حل های سفت و سختی برای این تکنولوژیها ارائه می

دهند و بیشتر آنها به این دلیل پر هزینه هستند.

معایب

از آنجا که بیشتر این سیستم ها تقریباً پایه ای هستند و مدت هاست

که در دسترس بوده اند، بیشتر هکرهای پیشرفته روش هایی برای دور

زدن آنها نشان داده اند. برای مثال، یک ابزار آنتی ویروس نمی

تواند ویروسی را شناسایی کند مگر اینکه از قبل علامت شناسایی

ویروس را در دیتابیس خود داشته باشد و این ویروس داخل یک فایل

رمزشده قرار نداشته باشد. اگرچه

VPN

رمزنگاری مؤثری ارائه می کند، اما کار اجرایی بیشتری را برروی

کارمندان

IT

تحمیل می کنند، چرا که کلیدهای رمزنگاری و گروه های کاربری باید

بصورت مداوم مدیریت شوند.

ملاحظات

پیچیدگی معماری شبکه شما می تواند تأثیر قابل ملاحظه ای روی

میزان اثر این تکنولوژی ها داشته باشد. برای مثال، ارتباطات

چندتایی به خارج احتمالاً نیاز به چند فایروال و آنتی ویروس

خواهد داشت. معماری شبکه بطوری که تمام این ارتباطات به ناحیه

مشترکی ختم شود، به هرکدام از تکنولوژی های مذکور اجازه می دهد

که به

تنهایی پوشش مؤثری برای شبکه ایجاد کنند.

انواع ابزاری که در

DMZ

شما قرار دارد

نیز

یک فاکتور مهم است. این ابزارها چه میزان اهمیت برای کسب و کار

شما دارند؟ هرچه اهمیت بیشتر باشد، معیارها و سیاست های امنیتی

سفت و سخت تری باید این ابزارها را مدیریت کنند.

در شماره

بعدی به ادامه این مطلب خواهیم پرداخت.

|