|

رویکردی عملی به امنیت شبکه لایه بندی شده (۳)

در

مطلب قبلی به

اولین لایه که لایه پیرامون است، اشاره شد، در این شماره به لایه

امنیت شبکه می پردازیم.

سطح ۲- امنیت شبکه

سطح شبکه در مدل امنیت لایه بندی شده به

WAN

و

LAN

داخلی شما اشاره دارد. شبکه داخلی شما ممکن است شامل

چند

کامپیوتر و سرور و یا شاید پیچیده تر یعنی شامل اتصالات نقطه به

نقطه به دفترهای کار دور باشد.

بیشتر شبکه های امروزی در ورای پیرامون، باز هستند؛ یعنی هنگامی

که داخل شبکه قرار دارید، می توانید به راحتی در میان شبکه حرکت

کنید. این قضیه بخصوص برای سازمان های کوچک تا متوسط صدق می کند

که به این ترتیب این شبکه ها برای هکرها و افراد بداندیش دیگر به

اهدافی وسوسه انگیز مبدل می شوند. تکنولوژی های ذیل امنیت را در

سطح شبکه برقرار می کنند:

·

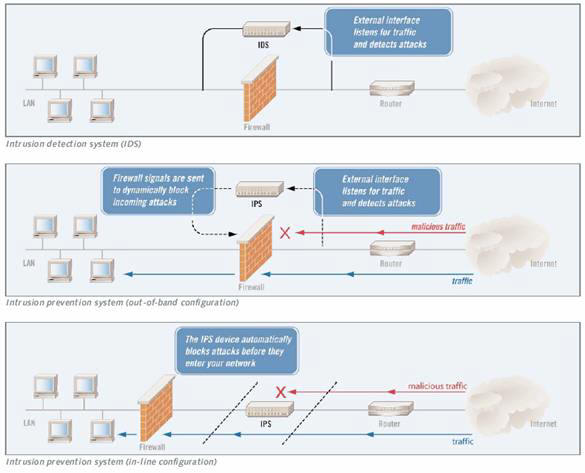

IDSها

(سیستم های تشخیص نفوذ) و

IPSها

(سیستم های جلوگیری از نفوذ)

ـ تکنولوژیهای

IDS

و

IPS

ترافیک گذرنده در شبکه شما را با جزئیات بیشتر نسبت به فایروال

تحلیل می کنند. مشابه سیستم های آنتی ویروس، ابزارهای

IDS

و

IPS

ترافیک را تحلیل و هر بسته اطلاعات را با پایگاه داده ای از

مشخصات حملات شناخته شده مقایسه می کنند. هنگامی که حملات تشخیص

داده می شوند، این ابزار وارد عمل می شوند. ابزارهای

IDS

مسؤولین

IT

را از وقوع یک حمله مطلع می سازند؛ ابزارهای

IPS

یک گام جلوتر می روند و بصورت خودکار ترافیک

آسیب رسان را مسدود می کنند.

IDSها

و

IPSها

مشخصات مشترک زیادی دارند. در حقیقت، بیشتر

IPSها

در هسته خود یک

IDS

دارند. تفاوت کلیدی بین این تکنولوژی ها از نام آنها استنباط می

شود. محصولات

IDS

تنها ترافیک آسیب رسان را تشخیص می دهند، در حالیکه محصولات

IPS

از ورود چنین ترافیکی

به شبکه شما جلوگیری می کنند. پیکربندی های

IDS

و

IPS

استاندارد در شکل نشان داده شده اند:

·

مدیریت آسیب پذیری –

سیستم های مدیریت آسیب پذیری دو عملکرد مرتبط را انجام می دهند:

(۱) شبکه را برای آسیب پذیری ها پیمایش می کنند و (۲)روند مرمت

آسیب پذیری یافته شده را مدیریت می کنند. در گذشته، این تکنولوژی

VA

)تخمین

آسیب پذیری(

نامیده می شد. اما این تکنولوژی اصلاح شده است، تا جاییکه بیشتر

سیستم های موجود، عملی بیش از تخمین آسیب پذیری ابزار شبکه را

انجام می دهند.

سیستم های مدیریت آسیب پذیری ابزار موجود در شبکه را برای یافتن

رخنه ها و آسیب پذیری هایی که می توانند توسط هکرها و ترافیک

آسیب رسان مورد بهره برداری قرار گیرند، پیمایش می کنند. آنها

معمولاً پایگاه داده ای از قوانینی را نگهداری می کنند که آسیب

پذیری های شناخته شده برای گستره ای از ابزارها و برنامه های

شبکه را مشخص می کنند. در طول یک پیمایش، سیستم هر ابزار یا

برنامه ای را با بکارگیری قوانین مناسب می آزماید.

همچنانکه از نامش برمی آید، سیستم مدیریت آسیب پذیری شامل

ویژگیهایی است که روند بازسازی را مدیریت می کند. لازم به ذکر

است که میزان و توانایی این ویژگی ها در میان محصولات مختلف، فرق

می کند.

·

تابعیت امنیتی کاربر انتهایی

– روش های تابعیت امنیتی کاربر انتهایی به این طریق از شبکه

محافظت می کنند که تضمین می کنند کاربران انتهایی استانداردهای

امنیتی تعریف شده را قبل از اینکه اجازه دسترسی به شبکه داشته

باشند، رعایت کرده اند. این عمل جلوی حمله به شبکه از داخل خود

شبکه را از طریق سیستم های ناامن کارمندان و ابزارهای

VPN

و

RAS

می گیرد.

روش های امنیت نقاط انتهایی براساس آزمایش هایی که روی سیستم

هایی که قصد اتصال دارند، انجام می دهند، اجازه دسترسی می دهند.

هدف آنها از این تست ها معمولاً برای بررسی (۱) نرم افزار مورد

نیاز، مانند سرویس پک ها، آنتی ویروس های به روز شده و غیره و

(۲) کاربردهای ممنوع مانند اشتراک فایل و نرم افزارهای جاسوسی

است.

·

کنترل دسترسی\تأیید هویت

– کنترل دسترسی نیازمند تأیید هویت کاربرانی است که به شبکه شما

دسترسی دارند. هم کاربران و هم ابزارها باید با ابزار کنترل

دسترسی در سطح شبکه کنترل شوند.

نکته:

در این سلسله مباحث، به کنترل دسترسی و تأییدهویت در سطوح شبکه،

میزبان، نرم افزار و دیتا در چارچوب امنیتی لایه بندی شده می

پردازیم. میان طرح های کنترل دسترسی بین لایه های مختلف همپوشانی

قابل توجهی وجود دارد. معمولاً تراکنش های تأیید هویت در مقابل

دید کاربر اتفاق می افتد. اما به

خاطر داشته باشید که کنترل دسترسی و تأیید هویت مراحل پیچیده ای

هستند که برای ایجاد بیشترین میزان امنیت در شبکه، باید به دقت

مدیریت شوند.

مزایا

تکنولوژی های

IDS،

IPS

و مدیریت آسیب پذیری تحلیل های پیچیده ای روی تهدیدها و آسیب

پذیری های شبکه انجام می دهند. در حالیکه فایروال به ترافیک،

برپایه مقصد نهایی آن اجازه عبور می دهد، ابزار

IPS

و

IDS

تجزیه و تحلیل عمیق تری را برعهده دارند، و بنابراین سطح بالاتری

از محافظت را ارائه می کنند. با این تکنولوژی های پیشرفته،

حملاتی که داخل ترافیک قانونی شبکه وجود دارند و می توانند از

فایروال عبور کنند، مشخص خواهند شد و قبل از آسیب رسانی به آنها

خاتمه داده خواهند شد.

سیستم های مدیریت آسیب پذیری روند بررسی آسیب پذیری های شبکه شما

را بصورت خودکار استخراج می کنند. انجام چنین بررسی هایی به

صورت دستی با تناوب مورد نیاز برای تضمین امنیت، تا حدود زیادی

غیرعملی خواهد بود. بعلاوه، شبکه ساختار پویایی دارد. ابزار

جدید، ارتقاءدادن نرم افزارها و وصله ها، و افزودن و کاستن از

کاربران، همگی می توانند آسیب پذیری های جدید را پدید آورند.

ابزار تخمین آسیب پذیری به شما اجازه می دهند که شبکه را مرتب و

کامل برای جستجوی آسیب پذیری های جدید پیمایش کنید.

روش های تابعیت امنیتی کاربر انتهایی به سازمان ها سطح بالایی از

کنترل بر روی ابزاری

را

می دهد که به صورت سنتی کنترل کمی بر روی آنها وجود داشته است.

هکرها بصورت روز افزون به دنبال بهره برداری از نقاط انتهایی

برای داخل شدن به شبکه هستند، همچانکه پدیده های اخیر چون

Mydoom،

Sobig،

و

Sasser

گواهی بر این مدعا هستند. برنامه های امنیتی کاربران انتهایی این

درهای پشتی خطرناک به شبکه را می بندند.

معایب

IDSها

تمایل به تولید تعداد زیادی علائم هشدار غلط دارند، که به عنوان

false positives

نیز شناخته می شوند. در حالیکه

IDS

ممکن است که یک حمله را کشف و به اطلاع شما برساند، این اطلاعات

می تواند زیر انبوهی از هشدارهای غلط یا دیتای کم ارزش مدفون

شود. مدیران

IDS

ممکن است به

سرعت حساسیت خود را نسبت به اطلاعات تولید شده توسط سیستم از دست

بدهند. برای تأثیرگذاری بالا، یک

IDS

باید بصورت پیوسته بررسی شود و برای الگوهای

مورد استفاده و آسیب پذیری های کشف شده در محیط شما تنظیم گردد.

چنین نگهداری معمولاً میزان بالایی از منابع اجرایی را مصرف می

کند.

سطح خودکار بودن در

IPSها

می تواند به میزان زیادی در میان محصولات، متفاوت باشد. بسیاری

از آنها باید با دقت پیکربندی و مدیریت شوند تا مشخصات الگوهای

ترافیک شبکه ای را که در آن نصب شده اند منعکس کنند. تأثیرات

جانبی احتمالی در سیستمهایی که بهینه نشده اند، مسدود کردن

تقاضای کاربران قانونی و قفل کردن منابع شبکه معتبر را شامل می

شود.

بسیاری، اما نه همه روش های امنیتی کاربران انتهایی، نیاز به نصب

یک عامل در هر نقطه انتهایی دارد. این عمل می تواند مقدار قابل

توجهی بار کاری اجرایی به نصب و نگهداری اضافه کند.

تکنولوژی های کنترل دسترسی ممکن است محدودیت های فنی داشته

باشند. برای مثال، بعضی ممکن است با تمام ابزار موجود در شبکه

شما کار نکنند، بنابراین ممکن است به چند سیستم برای ایجاد پوشش

نیاز داشته باشید. همچنین، چندین فروشنده سیستم های کنترل دسترسی

را به بازار عرضه می کنند، و عملکرد می تواند بین محصولات مختلف

متفاوت باشد. پیاده سازی یک سیستم یکپارچه در یک شبکه ممکن است

دشوار باشد. چنین عمل وصله-پینه ای یعنی رویکرد چند محصولی ممکن

است در واقع آسیب پذیری های بیشتری را در شبکه شما به وجود آورد.

ملاحظات

موفقیت ابزارهای امنیت سطح شبکه به

نحوی به سرعت اتصالات داخلی شبکه شما وابسته است. زیرا ابزارهای

IDS/IPS

، مدیریت آسیب پذیری و امنیت کاربر انتهایی ممکن است منابعی از

شبکه ای را که از آن محافظت می کنند، مصرف کنند. سرعت های اتصالی

بالاتر تأثیری را که این ابزارها بر کارایی شبکه دارند به حداقل

خواهد رساند. در پیاده سازی این تکنولوژی ها شما باید به مصالحه

بین امنیت بهبودیافته و سهولت استفاده توجه کنید، زیرا بسیاری

از این محصولات برای کارکرد مؤثر باید به طور پیوسته مدیریت شوند

و این ممکن است استفاده از آن محصولات را در کل شبکه با زحمت

مواجه سازد.

وقتی که این تکنولوژی ها را در اختیار دارید، بهبود پیوسته شبکه

را در خاطر داشته باشید. در شبکه هایی با پویایی و سرعت گسترش

بالا، تطبیق با شرایط و ابزار جدید ممکن است مسأله ساز گردد. |