|

عدم پذیرش سرویس (۱)

قصد

داریم تا طی چند مقاله با نوعی از حمله به نام

DoS

آشنا شویم که مخفف عبارتDenial-of-Service

یا عدم پذیرش سرویس است. همانطور که در

روش های معمول حمله به کامپیوترها

اشاره مختصری شد، این نوع حمله باعث از کارافتادن یا مشغول شدن

بیش از اندازه کامپیوتر

می شود تا

حدی که غیرقابل استفاده می شود. در بیشتر موارد، حفره های امنیتی

محل انجام این حملات است و لذا نصب آخرین وصله های امنیتی از

حمله جلوگیری خواهند کرد. شایان گفتن است که علاوه بر اینکه

کامپیوتر شما هدف یک حمله

DoS

قرار می گیرد، ممکن است که در حمله

DoS

علیه یک سیستم دیگر نیز شرکت داده شود. نفوذگران با ایجاد ترافیک

بی مورد و بی استفاده باعث می شوند که حجم زیادی از منابع سرویس

دهنده و پهنای باند شبکه مصرف یا به نوعی درگیر رسیدگی به این

تقاضاهای بی مورد شود و این تقاضا تا جایی که دستگاه سرویس دهنده

را به زانو در آورد ادامه پیدا می کند.

نیت اولیه و تأثیر حملات

DoS

جلوگیری

از

استفاده صحیح از منابع کامپیوتری و شبکه ای

و از بین بردن این منابع

است.

علیرغم تلاش و منابعی که برای ایمن سازی علیه نفوذ و خرابکاری

مصروف گشته است، سیستم های متصل به اینترنت با تهدیدی واقعی و

مداوم به نام حملات

DoS

مواجه هستند. این امر بدلیل دو مشخصه اساسی اینترنت است:

·

منابع تشکیل دهنده اینترنت به نوعی محدود و مصرف شدنی هستند.

زیرساختار سیستم ها و شبکه های بهم متصل که اینترنت را می سازند،

کاملاً از منابع محدود تشکیل شده است. پهنای باند، قدرت پردازش و

ظرفیت های ذخیره سازی، همگی محدود و هدف های معمول حملات

DoS

هستند. مهاجمان با انجام این حملات سعی می کنند با مصرف کردن

مقدار قابل توجهی از منابع در دسترس، باعث قطع میزانی از سرویس

ها شوند. وفور منابعی که بدرستی طراحی و استفاده شده اند ممکن

است عاملی برای کاهش میزان تاثیر یک حمله

DoS

باشد، اما شیوه ها و ابزار امروزی حمله حتی در کارکرد فراوان

ترین منابع نیز اختلال ایجاد می کند.

·

امنیت اینترنت تا حد زیادی وابسته به تمام عوامل است.

حملات

DoS

معمولاً از یک یا چند نقطه که از دید سیستم یا شبکه قربانی عامل

بیرونی هستند، صورت می گیرند. در بسیاری موارد، نقطه آغاز حمله

شامل یک یا چند سیستم است که از طریق سوءاستفاده های امنیتی در

اختیار یک نفوذگر قرار گرفته اند و لذا حملات از سیستم یا سیستم

های خود نفوذگر صورت نمی گیرد. بنابراین، دفاع برعلیه نفوذ نه

تنها به حفاظت از اموال مرتبط با اینترنت کمک می کند، بلکه به

جلوگیری از استفاده از این اموال برای حمله به سایر شبکه ها و

سیستم ها نیز کمک می کند. پس بدون توجه به اینکه سیستم هایتان به

چه میزان محافظت می شوند، قرار گرفتن در معرض بسیاری از انواع

حمله و مشخصاً

DoS

، به وضعیت امنیتی در سایر قسمت های اینترنت بستگی زیادی دارد.

مقابله با حملات

DoS

تنها یک بحث عملی نیست. محدودکردن میزان تقاضا، فیلترکردن بسته

ها و دستکاری پارامترهای نرم افزاری در بعضی موارد می تواند به

محدودکردن اثر حملات

DoS

کمک کند، اما بشرطی که حمله

DoS

در حال مصرف کردن تمام منابع موجود نباشد. در بسیاری موارد، تنها

می توان یک دفاع واکنشی داشت و این در صورتی است که منبع یا

منابع حمله مشخص شوند. استفاده از جعل آدرس

IP

در طول حمله و ظهور روش های حمله توزیع شده و ابزارهای موجود یک

چالش همیشگی را در مقابل کسانی که باید به حملات

DoS

پاسخ دهند، قرار داده است.

تکنولوژی حملات

DoS

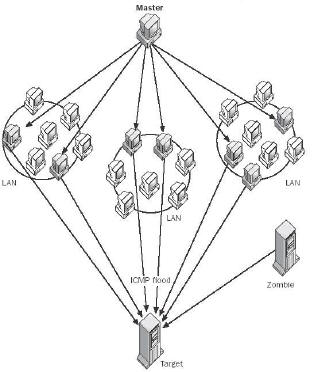

اولیه شامل ابزار ساده ای بود که بسته ها را تولید و از «یک منبع

به یک مقصد» ارسال می کرد. با گذشت زمان، ابزارها تا حد اجرای

حملات از «یک منبع به چندین هدف»، «از چندین منبع به هدف های

تنها» و «چندین منبع به چندین هدف»، پیشرفت کرده اند.

امروزه بیشترین حملات گزارش شده به

CERT/CC

مبنی بر ارسال تعداد بسیار زیادی بسته به یک مقصد است که باعث

ایجاد نقاط انتهایی بسیار زیاد و مصرف پهنای باند شبکه می شود.

از چنین حملاتی معمولاً به

عنوان حملات طغیان بسته (Packet

flooding)

یاد می شود. اما در مورد «حمله به چندین هدف» گزارش کمتری دریافت

شده است.

انواع بسته ها (Packets)

مورد استفاده برای حملات طغیان بسته ، در طول زمان تغییر کرده

است، اما چندین نوع بسته معمول وجود دارند که هنوز توسط ابزار

حمله

DoS

استفاده می شوند.

·

طغیان های

TCP:

رشته ای از بسته های

TCP

با پرچم های

(

flag

)

متفاوت به آدرس

IP

قربانی فرستاده می شوند. پرچم های

SYN،

ACK

و

RST

بیشتر استفاده می شوند.

·

طغیان های تقاضا\پاسخ

ICMP

(مانند طغیان های

ping):

رشته ای از بسته های

ICMP

به آدرس

IP

قربانی فرستاده می شود.

·

طغیان های

UDP:

رشته ای از بسته های

UDP

به آدرس

IP

قربانی ارسال می شوند.

در

مقالات بعدی به بررسی بیشتر حملات

DoS

خوهیم پرداخت. |