|

رویکردی عملی به امنیت شبکه لایه بندی شده

(

(۵

در

شماره قبل به سومین لایه که لایه میزبان است، اشاره شد. در

این شماره به لایه برنامه کاربردی بعنوان چهارمین لایه و لایه

دیتا بعنوان پنجمین لایه می پردازیم.

سطح ۴- امنیت برنامه کاربردی

در حال حاضر امنیت سطح برنامه کاربردی بخش زیادی از توجه را

معطوف خود کرده است. برنامه هایی که به میزان کافی محافظت نشده

اند، می توانند دسترسی آسانی به دیتا و رکوردهای محرمانه فراهم

کنند. حقیقت تلخ این است که بیشتر برنامه نویسان هنگام تولید

کد به امنیت توجه ندارند. این یک مشکل تاریخی در بسیاری از

برنامه های با تولید انبوه است. ممکن است شما از کمبود امنیت

در نرم افزارها آگاه شوید، اما قدرت تصحیح آنها را نداشته

باشید.

برنامه ها برای دسترسی مشتریان، شرکا و حتی کارمندان حاضر در

محل های دیگر، روی وب قرار داده می شوند. این برنامه ها، همچون

بخش فروش، مدیریت ارتباط با مشتری، یا سیستم های مالی، می

توانند هدف خوبی برای افرادی که نیات بد دارند، باشند.

بنابراین بسیار مهم است که یک استراتژی امنیتی جامع برای هر

برنامه تحت شبکه اعمال شود.

تکنولوژی های زیر امنیت را در سطح برنامه فراهم می کنند:

·

پوشش محافظ برنامه

– از پوشش محافظ برنامه به کرات به عنوان فایروال سطح برنامه

یاد می شود و تضمین می کند که تقاضاهای وارد شونده و خارج

شونده برای برنامه مورد نظر مجاز هستند. یک پوشش که معمولاً

روی سرورهای وب، سرورهای ایمیل، سرورهای پایگاه داده و ماشین

های مشابه نصب می شود، برای کاربر شفاف است و با درجه بالایی

با سیستم یکپارچه می شود.

یک پوشش محافظ برنامه برای عملکرد مورد انتظار سیستم میزبان

تنظیم می گردد. برای مثال، یک پوشش روی سرور ایمیل به این

منظور پیکربندی می شود تا جلوی اجرای خودکار برنامه ها توسط

ایمیل های وارد شونده را بگیرد، زیرا این کار برای ایمیل معمول

یا لازم نیست.

·

کنترل دسترسی/تصدیق هویت-

مانند تصدیق هویت در سطح شبکه و میزبان، تنها کاربران مجاز می

توانند به برنامه دسترسی داشته باشند.

·

تعیین صحت ورودی

- ابزارهای تعیین صحت ورودی بررسی می کنند که ورودی گذرنده از

شبکه برای پردازش امن باشد. اگر ابزارهای امنیتی مناسب در جای

خود مورد استفاده قرار نگیرند، هر تراکنش بین افراد و واسط

کاربر می تواند خطاهای ورودی تولید کند. عموماً هر تراکنش با

سرور وب شما باید ناامن در نظر گرفته شود مگر اینکه خلافش ثابت

شود!

به عنوان مثال، یک فرم وبی با یک بخش

zip code

را در نظر بگیرید. تنها ورودی قابل پذیرش در این قسمت فقط پنج

کاراکتر عددی است. تمام ورودی های دیگر باید مردود شوند و یک

پیام خطا تولید شود. تعیین صحت ورودی باید در چندین سطح صورت

گیرد. در این مثال، یک اسکریپت جاوا می تواند تعیین صحت را در

سطح مرورگر در سیستم سرویس گیرنده انجام دهد، در حالیکه کنترل

های بیشتر می تواند در سرور وب قرار گیرد. اصول بیشتر شامل

موارد زیر می شوند:

-

کلید واژه ها را فیلتر کنید. بیشتر عبارات مربوط به فرمانها

مانند «insert»،

باید بررسی و در صورت نیاز مسدود شوند.

-

فقط دیتایی را بپذیرید که برای فلید معین انتظار می رود. برای

مثال، یک اسم کوچک ۷۵ حرفی یک ورودی استاندارد نیست.

مزایا

ابزارهای امنیت سطح برنامه موقعیت امنیتی کلی را تقویت می کنند

و به شما اجازه کنترل بهتری روی برنامه هایتان را می دهند.

همچنین سطح بالاتری از جوابگویی را فراهم می کنند چرا که

بسیاری از فعالیت های نمایش داده شده توسط این ابزارها، ثبت

شده و قابل ردیابی هستند.

معایب

پیاده سازی جامع امنیت سطح برنامه می تواند هزینه بر باشد، چرا

که هر برنامه و میزبان آن باید بصورت مجزا ارزیابی، پیکربندی

و مدیریت شود. بعلاوه، بالابردن امنیت یک شبکه با امنیت سطح

برنامه می تواند عملی ترسناک! و غیرعملی باشد. هرچه زودتر

بتوانید سیاست هایی برای استفاده از این ابزارها پیاده کنید،

روند مذکور موثرتر و ارزان تر خواهد بود.

ملاحظات

ملاحظات کلیدی برنامه ها و طرح های شما را برای بلندمدت اولویت

بندی می کنند. امنیت را روی برنامه ها کاربردی خود در جایی

پیاده کنید که بیشترین منفعت مالی را برای شما دارد. طرح ریزی

بلندمدت به شما اجازه می دهد که ابزارهای امنیتی را با روشی

تحت کنترل در طی رشد شبکه تان پیاده سازی کنید و از هزینه های

اضافی جلوگیری می کند.

سطح ۵ - امنیت دیتا

امنیت سطح دیتا ترکیبی از سیاست امنیتی و رمزنگاری را دربرمی

گیرد. رمزنگاری دیتا، هنگامی که ذخیره می شود و یا در شبکه شما

حرکت می کند، به عنوان روشی بسیار مناسب توصیه می گردد، زیرا

چنانچه تمام ابزارهای امنیتی دیگر از کار بیفتند، یک طرح

رمزنگاری قوی دیتای مختص شما را محافظت می کند. امنیت دیتا تا

حد زیادی به سیاست های سازمانی شما وابسته است. سیاست سازمانی

می گوید که چه کسی به دیتا دسترسی دارد، کدام کاربران مجاز می

توانند آن را دستکاری کنند و چه کسی مسوول نهایی یکپارچگی و

امن ماندن آن است. تعیین صاحب و متولی دیتا به شما اجازه می

دهد که سیاست های دسترسی و ابزار امنیتی مناسبی را که باید

بکار گرفته شوند، مشخص کنید.

تکنولوژی های زیر امنیت در سطح دیتا را فراهم می کنند:

·

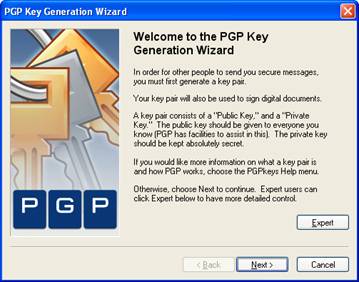

رمزنگاری

– طرح های رمزنگاری دیتا در سطوح دیتا، برنامه و سیستم عامل

پیاده می شوند. تقریباً تمام طرح ها شامل کلیدهای

رمزنگاری/رمزگشایی هستند که تمام افرادی که به دیتا دسترسی

دارند، باید داشته باشند. استراتژی های رمزنگاری معمول شامل

PKI،

PGP و

RSA

هستند.

·

کنترل دسترسی / تصدیق هویت

– مانند تصدیق هویت سطوح شبکه، میزبان و برنامه، تنها کاربران

مجاز دسترسی به دیتا خواهند داشت.

مزایا

رمزنگاری روش اثبات شده ای برای محافظت از دیتای شما فراهم می

کند. چنانچه نفوذگران تمام ابزارهای امنیتی دیگر در شبکه شما

را خنثی کنند، رمزنگاری یک مانع نهایی و موثر برای محافظت از

اطلاعات خصوصی و دارایی دیجیتال شما فراهم می کند.

معایب

بار اضافی برای رمزنگاری و رمزگشایی دیتا وجود دارد که می

تواند تأثیرات زیادی در کارایی بگذارد. به علاوه، مدیریت

کلیدها می تواند تبدیل به یک بار اجرایی در سازمان های بزرگ یا

در حال رشد گردد.

ملاحظات

رمزنگاری تا عمق مشخص باید به دقت مدیریت شود. کلیدهای

رمزنگاری باید برای تمام ابزارها و برنامه های تحت تأثیر تنظیم

و هماهنگ شوند. به همین دلیل، یک بار مدیریتی برای یک برنامه

رمزنگاری موثر مورد نیاز است. |