|

عدم پذیرش سرویس (۲) : انواع حملات

در مقاله پیش با حمله

DoS

آشنا شدیم. از آنجا که حملات طغیان بسته های دیتا معمولاً تلاش

می کنند منابع پهنای باند و پردازش را خلع سلاح کنند، میزان بسته

ها و حجم دیتای متناظر با رشته بسته ها عوامل مهمی در تعیین درجه

موفقیت حمله هستند. بعضی

از

ابزارهای

حمله خواص بسته ها را در رشته بسته ها بدلایلی تغییر می دهند:

·

آدرس

IP

منبع

– در بعضی موارد، یک آدرس

IP

منبع ناصحیح، (روشی که جعل

IP

نامیده می شود) برای پنهان کردن منبع واقعی یک رشته بسته استفاده

می شود. در موارد دیگر، جعل

IP

هنگامی استفاده می شود که رشته های بسته به یک یا

تعداد

بیشتری

از

سایت های واسطه فرستاده می شوند تا باعث شود که پاسخ ها به سمت

قربانی ارسال شود. مثال بعدی در مورد حملات افزایش بسته است

(مانند

smurf

و

fraggle)

·

پورتهای منبع\مقصد-

ابزار حمله طغیان بسته بر اساس

TCP

و

UDP

،

گاهی اوقات پورت منبع و یا مقصد را تغییر می دهند تا واکنش توسط

فیلتر کردن بسته را مشکل تر کنند.

·

مقادیر

IP Header

دیگر

- در نهایت در ابزار حمله

DoS

مشاهده کرده ایم که برای مقداردهی تصادفی، مقادیر

Header

هر بسته در رشته بسته ها طراحی شده اند که تنها آدرس

IP

مقصد است که بین بسته ها ثابت می ماند.

بسته ها با خواص ساختگی بسادگی در طول شبکه تولید و ارسال می

شوند. پروتکل

TCP/IP

به آسانی مکانیزم هایی برای تضمین پیوستگی خواص بسته ها در هنگام

تولید و یا ارسال نقطه به نقطه بسته ها ارائه نمی کند. معمولاً،

یک نفوذگر فقط به داشتن اختیار کافی روی یک سیستم برای بکارگیری

ابزار و حملاتی که قادر به تولید و ارسال بسته های با خواص

تغییریافته باشند، نیاز دارد.

ژوئن ۱۹۹۹، آغاز بکارگیری ابزار

DoS

با چندین منبع یا

DDos

(Distributed

DoS)

بود.

روش های حمله

DoS

در این قسمت به یک تقسیم بندی کلی درباره انواع حملات

DoS

می پردازیم:

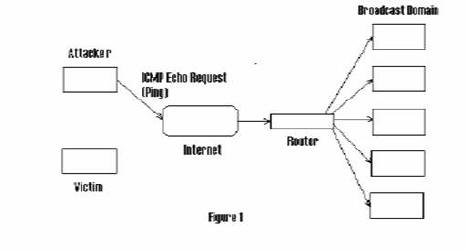

Smurf

یا

Fraggle

حملات

smurf

یک از مخرب ترین حملات

DoS

هستند. (شکل زیر)

در حمله

Smurf

(حمله براساس ازدیاد بسته های

ICMP)،

نفوذگر یک تقاضای اکوی

ICMP

(ping)

به یک آدرس ناحیه می فرستد. آدرس منبع تقاضای اکو، آدرس

IP

قربانی است. (از آدرس

IP

قربانی بعنوان آدرس برگشت استفاده می شود). بعد از دریافت تقاضای

اکو، تمام ماشین های ناحیه پاسخ های اکو را به آدرس

IP

قربانی می فرستند. در این حالت قربانی هنگام دریافت طغیان بسته

های با اندازه بزرگ از تعداد زیادی ماشین، از کار خواهد افتاد.

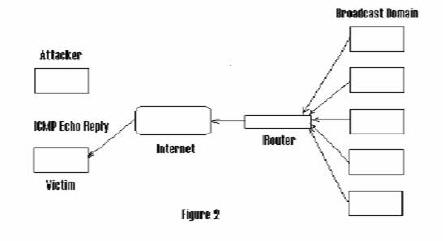

حمله

Smurf

برای ازکار انداختن منابع شبکه سیستم قربانی از روش مصرف پهنای

باند استفاده می کند. این حمله این عمل را با استفاده از تقویت

پهنای باند نفوذگران انجام می دهد. اگر شبکه تقویت کننده ۱۰۰

ماشین دارد، سیگنال می تواند ۱۰۰ برابر شود، و بنابراین حمله

کننده با پهنای باند پایین (مانند مودم ۵۶ کیلوبیتی)

می تواند سیستم قربانی

را

با پهنای باند بیشتری (مانند اتصال

T1)

از کار بیندازد.

حمله

Fraggle

(تقویت بسته UDP)

در حقیقت شباهت هایی به حمله

Smurf

دارد. حمله

Fraggle

از بسته های اکوی

UDP

بر طبق همان روش بسته های اکوی

ICMP

در حمله

Smurf

استفاده می کند.

Fraggle

معمولاً به ضریب تقویت کمتری نسبت به

Smurf

می رسد، و در بیشتر شبکه ها اکوی

UDP

سرویسی با اهمیت کمتر نسبت به اکوی

ICMP

است، بنابراین

Fraggle

عمومیت

Smurf

را ندارد.

SYN Flood

حمله طغیان

SYN

قبل از کشف حمله

Smurf

بعنوان مخرب ترین شیوه حمله

DoS

بشمار می رفت. این روش برای ایجاد حمله

DoS

بر اساس قحطی منابع عمل می کند.

در طول برقراری

یک

ارتباط معمولی

TCP،

سرویس گیرنده یک تقاضای

SYN

به سرویس دهنده می فرستد، سپس سرور با یک

ACK/SYN

به کلاینت پاسخ می دهد، در نهایت کلاینت یک

ACK

نهایی را به سرور ارسال می کند و به این ترتیب ارتباط برقرار می

شود.

اما در حمله طغیان

SYN،

حمله کننده چند تقاضای

SYN

به سرور قربانی با آدرس های منبع جعلی بعنوان آدرس برگشت، می

فرستد. آدرس های جعلی روی شبکه وجود ندارند. سرور قربانی سپس با

ACK/SYN

به آدرس های ناموجود پاسخ می دهد. از آنجا که هیچ آدرسی این

ACK/SYN

را دریافت نمی کند، سرور قربانی منتظر

ACK

از طرف کلاینت می ماند.

ACK

هرگز نمی رسد، و زمان انتظار سرور قربانی پس از مدتی به پایان می

رسد. اگر حمله کننده به اندازه کافی و مرتب تقاضاهای

SYN

بفرستد، منابع موجود سرور قربانی برای برقراری یک اتصال و انتظار

برای این

ACKهای

در حقیقت تقلبی مصرف خواهد شد. این منابع معمولاً از نظر تعداد

زیاد نیستند، بنابراین تقاضاهای

SYN

جعلی حتی با تعداد نسبتاً کم می توانند باعث

وقوع یک حمله

DoS

شوند.

حملات

DNS

در نسخه های اولیه

BIND

(Berkely

Internet Name Domain)،

حمله کنندگان می توانستند بطور مؤثری حافظه نهان یک سرور

DNS

را که در حال استفاده از عملیات بازگشت برای جستجوی یک ناحیه بود

که توسط این سرور سرویس داده نمی شد، مسموم کنند. زمانی که حافظه

نهان مسموم می شد، یک کاربر قانونی به سمت شبکه مورد نظر حمله

کننده یا یک شبکه ناموجود هدایت می شد. این مشکل با نسخه های

جدیدتر

BIND

برطرف شده است. در این روش حمله کننده اطلاعات

DNS

غلط که می تواند باعث تغییر مسیر درخواست ها شود، ارسال می کند.

حملات

DDoS

حملات

DDoS

(Distributed

Denial of Service)

حمله گسترده ای از

DoS

است. در اصل

DDos

حمله هماهنگ شده ای برعلیه سرویس های موجود در اینترنت است. در

این روش حملات

DoS

بطور غیرمستقیم از طریق تعداد زیادی از کامپیوترهای هک شده بر

روی کامپیوتر قربانی انجام می گیرد. سرویس ها و منابع مورد حمله

،

«قربانی های اولیه» و کامپیوترهای مورد استفاده در این حمله

«قربانی های ثانویه» نامیده می شوند. حملات

DDoS

عموماً در از کار انداختن سایت های کمپانی های عظیم از حملات

DoS

مؤثرتر هستند.

انواع حملات

DDoS

عموماً حملات

DDoS

به سه گروه

Trinoo،

TFN/TFN2K

و

Stecheldraht

تقسیم می شوند.

Trinoo

Trinoo

در اصل از برنامه های

Master/Slave

است که با یکدیگر برای یک حمله طغیان

UDP

بر علیه کامپیوتر قربانی هماهنگ می شوند. در یک روند عادی، مراحل

زیر برای برقراری یک شبکه

Trinoo DDoS

واقع می شوند:

مرحله۱:

حمله کننده، با استفاده از یک میزبان هک شده، لیستی از سیستم

هایی

را

که می توانند هک شوند، گردآوری می کند. بیشتر این پروسه بصورت

خودکار از طریق میزبان هک شده انجام می گیرد. این میزبان

اطلاعاتی شامل نحوه یافتن سایر میزبان ها برای هک در خود نگهداری

می کند.

مرحله۲:

به

محض اینکه این لیست آماده شد، اسکریپت ها برای هک کردن و تبدیل

آنها به اربابان(Masters)

یا شیاطین (Daemons)

اجراء می شوند. یک ارباب می تواند چند شیطان را کنترل کند.

شیاطین میزبانان هک شده ای هستند که طغیان

UDP

اصلی را روی ماشین قربانی انجام می دهند.

مرحله۳:

حمله

DDoS

هنگامی که حمله کننده فرمانی به میزبانان

Master

ارسال می کند، انجام می گیرد. این اربابان به هر شیطانی دستور می

دهند که حمله

DoS

را علیه آدرس

IP

مشخص شده در فرمان آغاز کنند و با انجام تعداد زیادی حمله

DoS

یک حمله

DDoS

شکل می گیرد.

TFN/TFN2K

TFN

(Tribal

Flood Network)

یا شبکه طغیان قبیله ای، مانند

Trinoo،

در اصل یک حمله

Master/Slave

است که در آن برای طغیان

SYN

علیه سیستم قربانی هماهنگی صورت می گیرد. شیاطین

TFN

قادر به انجام حملات بسیار متنوع تری شامل طغیان

ICMP،

طغیان

SYN

و حملات

Smurf

هستند، بنابراین

TFN

از حمله

Trinoo

پیچیده تر است.

TFN2K

نسبت به ابزار

TFN

اصلی چندین برتری و پیشرفت دارد. حملات

TFN2K

با استفاده از جعل آدرس های

IP

اجرا می شوند که باعث کشف مشکل تر منبع حمله می شود. حملات

TFN2K

فقط طغیان ساده مانند

TFN

نیستند. آنها همچنین شامل حملاتی می شوند که از شکاف های امنیتی

سیستم عامل ها برای بسته های نامعتبر و ناقص سوءاستفاده می کنند

تا به این ترتیب باعث از کار افتادن سیستم های قربانی شوند. حمله

کنندگان

TFN2K

دیگر نیازی به اجرای فرمان ها با وارد شدن به ماشین های مخدوم (Client)

)به

جای

Master

در

TFN)

ندارند و می توانند این فرمان ها را از راه دور اجراء کنند.

ارتباط بین

Clientها

و

Daemonها

دیگر به پاسخ های اکوی

ICMP

محدود نمی شود و می تواند روی واسط های مختلفی مانند

TCP

و

UDP

صورت گیرد. بنابراین

TFN2K

خطرناک تر و همچنین برای کشف کردن مشکل تر است.

Stacheldraht

کد

Stacheldraht

بسیار شبیه به

Trinoo

و

TFN

است، اما

Stacheldraht

اجازه می دهد که ارتباط بین حمله کننده و

Masterها

(که در این حمله

Handler

نامیده می شوند) رمزنگاری شود؛ عامل ها می توانند کد خود را

بصورت خودکار ارتقاء دهند، می توانند اقدام به انواع مختلفی از

حملات مانند طغیان های

ICMP،

طغیان های

UDP

و طغیان های

SYN

کنند.

در مقاله بعدی به روشهای مقابله با این نوع حملات خواهیم پرداخت. |